Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

IscrivitiL'ideale è reale: come deve essere lo zero trust

Negli ultimi anni, è diventato sempre più evidente che l'attuale approccio al networking e alla sicurezza non è più sostenibile. L'estensione infinita delle reti hub-and-spoke a utenti in remoto, filiali e app cloud aumenta i rischi, danneggia l'esperienza utente ed è complessa e costosa. Lo stesso vale per i modelli di sicurezza di tipo "castle-and-moat", che tentano di proteggere la rete in espansione aggiungendo sempre più dispositivi di sicurezza.

Lo zero trust si è rapidamente affermato come la soluzione ideale per i problemi di queste architetture basate sul perimetro. Tuttavia, il fermento sul tema dello zero trust ha creato confusione sul significato esatto del termine. A volte viene descritto come una funzionalità specifica o un dispositivo (hardware o virtuale). In altri casi, viene presentato come un'entità immaginaria che in realtà non esiste ma che si ritiene in grado di risolvere tutti i problemi di un'organizzazione. La realtà è molto diversa.

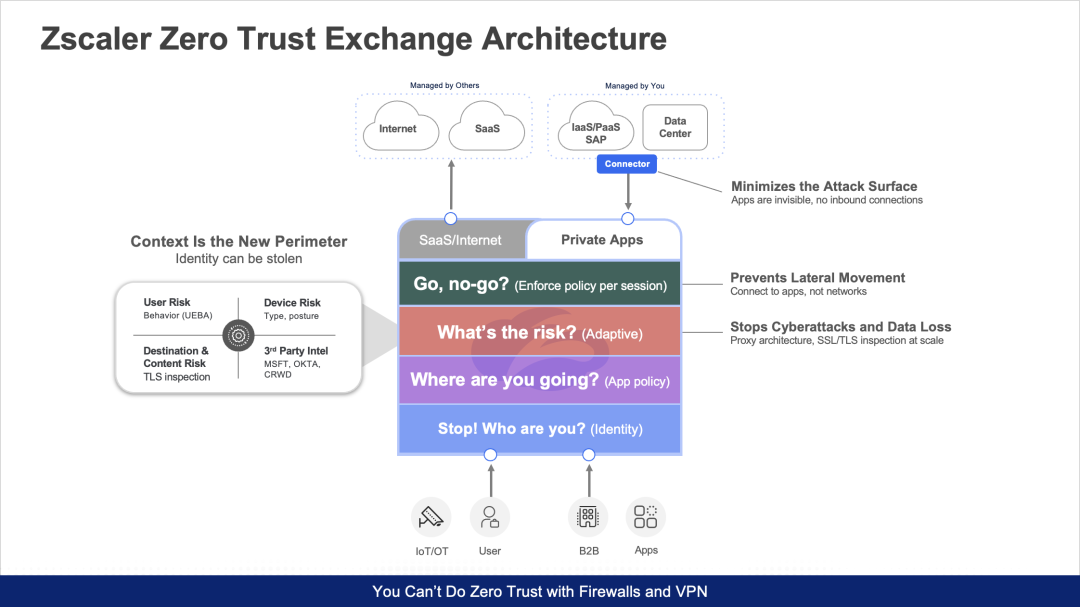

Lo zero trust è un'architettura; non è né un ulteriore strumento per il mantenimento dello status quo, né un prodotto dell'immaginazione e dell'ingenuità. Lo zero trust costituisce un allontanamento dalle reti hub-and-spoke e dai modelli di sicurezza di tipo "castle and moat", ed è per questo che è così efficace a evitarne i problemi. Per scoprire come funziona, vai qui (puoi anche dare un'occhiata al grafico seguente).

Questa architettura dovrebbe proteggere tutto quello che si trova all'interno di un'organizzazione. Fortunatamente, questa forma olistica di zero trust non è solo ipotetica; l'ideale è reale, e le organizzazioni possono già trarne vantaggi concreti. Continua a leggere per scoprire le quattro aree di protezione garantite da un'architettura zero trust.

Zero Trust per gli utenti

I tuoi utenti hanno bisogno di un accesso veloce, sicuro e affidabile alle applicazioni e a Internet da qualsiasi luogo. Questo è spesso il primo motivo per cui le organizzazioni adottano un'architettura zero trust, in modo che gli utenti possano svolgere il proprio lavoro in modo sicuro e produttivo senza le carenze delle architetture basate sul perimetro. Per questa esigenza, Gartner ha coniato l'espressione Security Service Edge (SSE) per descrivere le piattaforme di sicurezza fornite dall'edge che offrono il Secure Web Gateway (SWG), l'accesso alla rete zero trust (ZTNA), un broker di sicurezza per l'accesso al cloud (CASB), il monitoraggio dell'esperienza digitale (DEM) e altre funzionalità. Tuttavia, nello Zero Trust (e quindi nell'SSE), c'è molto di più oltre alla semplice protezione degli utenti.

Zero Trust per i carichi di lavoro

I workload devono inoltre essere protetti con un'architettura zero trust se le organizzazioni vogliono prevenire la perdita di dati e le infezioni delle minacce informatiche. Un workload è un qualsiasi servizio specifico (come macchine virtuali, container, microservizi, applicazioni, spazio di archiviazione o risorse cloud) utilizzato secondo necessità o sempre attivo per il completamento di un'attività specifica; AWS S3 ne è un esempio. Proprio come gli utenti, anche questi servizi devono avere accesso sicuro sia alle applicazioni che a Internet. Allo stesso tempo, le loro configurazioni e autorizzazioni devono essere impostate correttamente per evitare eventuali problemi che potrebbero portare all'esposizione dei dati. L'architettura zero trust può affrontare entrambe queste sfide tutelando le comunicazioni dei workload e fornendo funzionalità come la gestione del profilo di sicurezza sul cloud (CSPM) e la gestione delle autorizzazioni dell'infrastruttura cloud (CIEM).

Zero trust per IoT e OT

"Internet delle cose" e "tecnologia operativa" non sono solo termini alla moda. I dispositivi IoT e OT stanno trasformando il modo in cui le organizzazioni operano, e sono rapidamente diventati risorse indispensabili. Tuttavia, nonostante la loro importanza e il volume e la sensibilità dei dati che possono raccogliere, non sono stati progettati per garantire la sicurezza. Di conseguenza, le organizzazioni devono individuare questi dispositivi nell'intero ambiente, estendere loro l'accesso remoto privilegiato in modo sicuro e garantire che venga loro concesso l'accesso a Internet, alle applicazioni e ad altri dispositivi in sicurezza. L'architettura zero trust è progettata appositamente per soddisfare queste esigenze

Lo zero trust per i partner B2B

I dipendenti interni non sono gli unici ad aver bisogno di un accesso sicuro e performante ai sistemi IT; anche fornitori, clienti e altri partner B2B hanno questi requisiti di accesso. Impedire l'accesso significa interrompere la produttività, ma la concessione eccessiva dei diritti o dell'accesso alla rete consente la compromissione e lo spostamento laterale delle minacce. L'architettura zero trust aggira entrambi questi problemi grazie al principio dei privilegi minimi (PoLP), garantendo ai partner B2B l'accesso solo alle risorse specifiche di cui hanno bisogno. Grazie all'accesso senza agente su browser e all'isolamento del browser, è possibile tutelare i dispositivi dei partner su cui non è possibile installare software.

Zero Trust Exchange è la piattaforma One True Zero di Zscaler. Fornisce l'architettura moderna in grado di offrire una sicurezza completa per tutti gli utenti, i workload, i dispositivi IoT/OT e i partner B2B. Con Zscaler, la tua organizzazione può ottenere nella realtà tutti i vantaggi dello zero trust ideale.

Per saperne di più, registrati al nostro webinar introduttivo al tema zero trust.

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.