/ Cosa si intende per zero trust?

Cosa si intende per zero trust?

Lo zero trust è una strategia di sicurezza che si fonda sul concetto che nessuna entità (utente, app, servizio o dispositivo) deve essere considerata attendibile automaticamente. Segue inoltre il principio dell'accesso a privilegi minimi e, prima di autorizzare una connessione, l'attendibilità viene vagliata considerando il contesto e il profilo di sicurezza dell'entità, quindi costantemente rivalutata per ogni nuova connessione, anche per le entità già autenticate in precedenza.

L'architettura zero trust, spiegata bene

Lo zero trust è una strategia di sicurezza informatica in cui le policy di sicurezza vengono applicate non in base alla presunta attendibilità, ma al contesto, che viene stabilito attraverso controlli degli accessi a privilegi minimi e l'autenticazione rigorosa dell'utente. Un'architettura zero trust ottimizzata si traduce in un'infrastruttura di rete più semplice, una migliore esperienza utente e una difesa più efficiente dalle minacce informatiche.

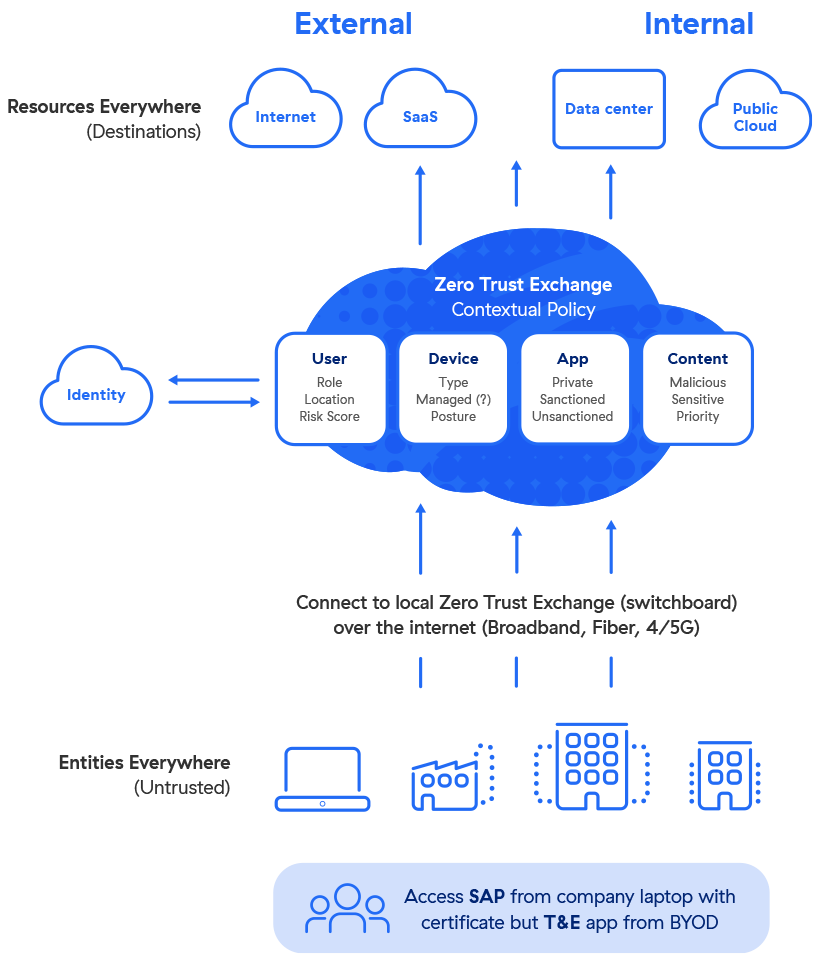

Il concetto alla base dell'architettura zero trust è che tutto deve essere verificato, e nulla deve essere ritenuto automaticamente attendibile. Questo principio guida esiste sin da quando il termine è stato coniato da John Kindervag, che allora faceva parte di Forrester Research. Un'architettura zero trust applica le policy di accesso in base al contesto, che considera fattori come ruolo e posizione dell'utente, dispositivo e dati che vengono richiesti; in questo modo, può bloccare gli accessi inappropriati e il movimento laterale all'interno di un ambiente.

Implementare un'architettura zero trust richiede la visibilità e il controllo sugli utenti e sul traffico dell'ambiente (incluso quello criptato), il monitoraggio e la verifica del traffico tra parti diverse dell'ambiente e metodi di autenticazione a più fattori (MFA) che non si limitano alla richiesta di password, ma utilizzano anche dati biometrici e codici monouso.

In un'architettura zero trust, la posizione di rete di una risorsa non è più il fattore principale del suo profilo di sicurezza. Invece di una segmentazione della rete rigida, i dati, i flussi di lavoro e i servizi sono protetti da una microsegmentazione definita da software, che consente di mantenerli al sicuro ovunque, sia nel data center che negli ambienti ibridi e multicloud distribuiti.

Come funziona la sicurezza zero trust?

Lo zero trust si fonda sul principio che tutte le connessioni e i componenti debbano essere considerati ostili a priori, e si discosta quindi dai modelli tradizionali che si basano sulla protezione dei perimetri di rete. La mancanza generalizzata di fiducia verso ogni entità viene definita attraverso le seguenti modalità.

- L'architettura sottostante: i modelli tradizionali utilizzavano indirizzi IP, porte e protocolli approvati per effettuare controlli dell'accesso e VPN di accesso remoto per la convalida dell'attendibilità.

- Un approccio inline: questo modello considera tutto il traffico potenzialmente ostile, anche quello proveniente dall'interno del perimetro di rete. Il traffico viene quindi bloccato fino alla convalida, che avviene vagliando attributi specifici come l'impronta digitale o l'identità.

- Policy sensibili al contesto: questo approccio rafforzato alla sicurezza segue il workload, indipendentemente da dove avvenga la comunicazione, che si tratti di un cloud pubblico, di un ambiente ibrido, di un container o di un'architettura di rete on-premise.

- Autenticazione a più fattori: la convalida si basa su utente, identità, dispositivo e posizione.

- Sicurezza indipendente dall'ambiente: la protezione si applica indipendentemente dall'ambiente di comunicazione, favorendo così la sicurezza delle comunicazioni tra le reti senza la necessità di ricorrere a modifiche dell'architettura o aggiornamenti delle policy.

- Connettività orientata al business: un modello zero trust utilizza le policy aziendali per connettere utenti, dispositivi e applicazioni in modo sicuro su qualsiasi rete, supportando così la trasformazione digitale sicura.

Quali sono i principi fondamentali del modello zero trust?

Lo zero trust va oltre l'identità dell'utente, la segmentazione e l'accesso sicuro. È una strategia su cui costruire l'intero ecosistema di sicurezza informatica, e si fonda su tre principi:

- Interruzione di tutte le connessioni: le tecnologie come i firewall utilizzano un approccio "passthrough" e ispezionano i file man mano che questi vengono consegnati. Se vengono rilevati file dannosi, le allerte vengono spesso inviate quando è già troppo tardi. Una soluzione zero trust efficace interrompe tutte le connessioni per consentire a un'architettura proxy inline di ispezionare tutto il traffico, incluso quello cifrato, in tempo reale e prima che raggiunga la relativa destinazione, in modo da prevenire gli attacchi ransomware, i malware e molto altro.

- Proteggere i dati utilizzando policy granulari basate sul contesto: le policy zero trust verificano le richieste di accesso e i diritti in base al contesto, che prende in considerazione fattori come l'identità dell'utente, il dispositivo, la posizione, il tipo di contenuto e l'applicazione richiesta. Queste policy sono adattive, e le autorizzazioni di accesso degli utenti vengono continuamente riesaminate al mutare del contesto.

- Riduzione dei rischi con l'eliminazione della superficie di attacco: con un approccio zero trust, gli utenti si connettono direttamente alle app e alle risorse di cui hanno bisogno, non alle reti (vedi ZTNA). Le connessioni dirette da utente ad app e tra app eliminano il rischio di movimento laterale e impediscono ai dispositivi compromessi di infettare altre risorse. Inoltre, utenti e app risultano invisibili a Internet, e questo li rende impossibili da individuare e attaccare.

I casi d'uso dello zero trust

1. Riduci i rischi aziendali

L'architettura zero trust riduce i rischi, in quanto impedisce a tutte le applicazioni e ai servizi di comunicare finché non vengono autenticati inline secondo principi di attendibilità predefiniti. Una strategia zero trust aiuta a comprendere come comunicano le risorse all'interno dell'ambiente e, una volta definiti i parametri di riferimento, consente di eliminare i software e i servizi superflui per mitigare ulteriormente i rischi.

2. Offri il controllo degli accessi per gli ambienti cloud e i container

Le policy di sicurezza zero trust vengono applicate in base all'identità del workload, indipendentemente da indirizzi IP, porte e protocolli. La protezione è direttamente legata ai workload stessi e rimane costante anche quando l'ambiente cambia, facilitando significativamente la gestione degli accessi, favorendo la visibilità e mitigando le sfide generali relative alla sicurezza dei workload associate ai provider e ai container di servizi cloud.

3. Riduci il rischio di violazione dei dati

Prima di concedere l'accesso, un'architettura zero trust ispeziona ogni singola richiesta, autentica ogni utente e dispositivo e valuta tutte le autorizzazioni, quindi rivaluta costantemente l'attendibilità al mutare del contesto. Inoltre, i modelli zero trust creano connessioni sicure one-to-one, che consentono di bloccare il movimento laterale. In questo modo, anche se un utente malintenzionato riesce ad accedere all'ambiente, senza la convalida dell'identità non potrà comunque accedere o rubare i dati.

4. Supporta le iniziative di conformità

Lo zero trust rende tutte le connessioni degli utenti e dei workload invisibili alla rete Internet aperta, semplificando la conformità a PCI DSS, NIST 800-207 e altri standard e consentendo al tempo stesso controlli più fluidi. La microsegmentazione zero trust consente di creare perimetri attorno a determinati tipi di dati sensibili, implementando controlli granulari per separare i dati regolamentati da quelli che non lo sono. Durante gli audit, o in caso di violazione dei dati, la microsegmentazione fornisce una visibilità e un livello di controllo superiori rispetto a molte architetture di rete piatte, che forniscono l'accesso con privilegi eccessivi.

Da dove iniziare con lo zero trust

Durante la progettazione di un'architettura zero trust, i team IT e di sicurezza devono innanzitutto rispondere a due domande:

- Cosa dobbiamo proteggere?

- Da cosa lo dobbiamo proteggere?

Questa strategia definirà il progetto stesso dell'architettura. L'approccio più efficace sarà quindi quello di utilizzare tecnologie e processi adatti alla strategia di base, e non il contrario.

Nell'ambito del framework ZTNA (Zero Trust Network Access, Gartner consiglia di ricorrere allo zero trust fornito come servizio. Prima di implementare lo zero trust in modo più esteso, è possibile adottare un approccio graduale, iniziando con le risorse più critiche o con un test sulle risorse non critiche. Qualunque sia il punto di partenza, una soluzione zero trust ottimizzata offrirà risultati immediati nella riduzione dei rischi e nei controlli di sicurezza.

Come si implementa la sicurezza zero trust?

L'implementazione dello zero trust si basa sull'attuazione di una trasformazione sicura. Oggi, sono sempre di più le organizzazioni che conoscono i vantaggi di un'architettura zero trust, ma molte di esse non sanno ancora da dove iniziare; a questo si aggiunge il fatto che ogni provider di soluzioni di sicurezza sembra avere una propria definizione di zero trust.Il vero modello zero trust non può essere adottato da un momento all'altro.È un viaggio che parte dal potenziamento e dalla protezione della forza lavoro.

Scopri di più nel nostro articolo dedicato a questo tema: Come si implementa lo zero trust?

Perché scegliere Zscaler come soluzione zero trust?

Zscaler è l'unico provider di servizi di sicurezza informatica che offre una piattaforma zero trust nativa del cloud e progettata per le organizzazioni cloud. Inoltre, viene costantemente nominata azienda leader nelle classifiche e nei report di analisi più prestigiosi del settore, e per questo gode del sostegno di partner e clienti innovativi.

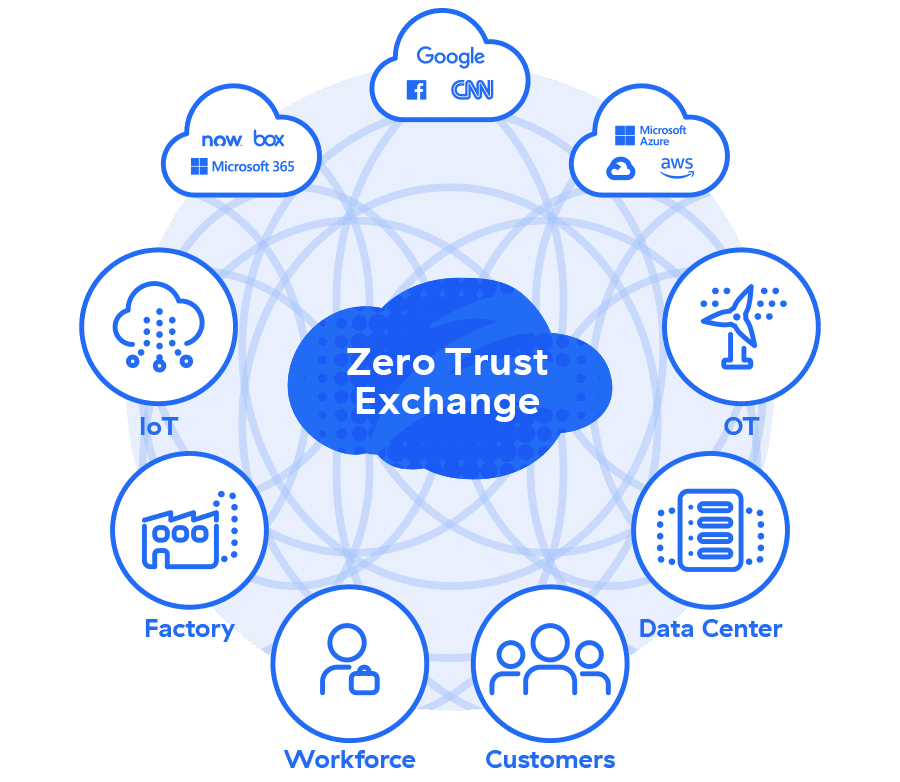

Tutto questo è reso possibile dalla nostra piattaforma di punta: Zero Trust Exchange.

Zscaler Zero Trust Exchange

Zero Trust Exchange™ di Zscaler è una piattaforma nativa del cloud e fondata sullo zero trust. Seguendo il principio dell'accesso a privilegi minimi, l'attendibilità viene attribuita in base al contesto, che è composto da fattori come la posizione dell'utente, il profilo di sicurezza del dispositivo, il contenuto scambiato e l'applicazione richiesta. Una volta stabilita l'attendibilità, i dipendenti possono usufruire di connessioni veloci e affidabili, ovunque si trovino, senza mai essere collocati direttamente sulla rete aziendale.

Zero Trust Exchange opera attraverso oltre 150 data center in tutto il mondo, per assicurare che il servizio sia vicino agli utenti e nella stessa posizione in cui si trovano i provider di servizi cloud e le applicazioni a cui accedono. Ciò assicura il percorso più breve tra gli utenti e le relative destinazioni, fornendo una sicurezza completa e un'esperienza utente ottimale.

Scopri quali sono i fondamenti dello zero trust – Scopri di più